Network Access Registry Nedir?

Network Access Registry (NAR), ağ üzerindeki cihazları doğrudan ağdan keşfeden, bu verileri mevcut IT envanteri ve CMDB kayıtlarıyla karşılaştıran ve aradaki farkları tespit eden bir çözüm çerçevesidir.

Teknik açıdan bakıldığında Network Access Registry:

- Ağ cihazlarından MAC adresi, ARP tablosu, IP adresi ve hostname bilgilerini toplar

- Farklı kaynaklardan gelen verileri normalize eder

- Aynı cihaza ait kayıtları tekilleştirir (deduplication)

- Çok adımlı bir eşleştirme mantığıyla doğrular

Bu nedenle Network Access Registry (NAR), yalnızca “listeleyen” değil; doğrulayan ve karar üreten bir yaklaşımdır.

Network Access Registry Neden Önemlidir?

Kurumsal ağlar büyüdükçe, IT ekiplerinin karşılaştığı en kritik soru şu oluyor:

“Şu an ağ üzerinde aktif olan cihazlar hangileri?”

Bu basit gibi görünen soru, aslında modern IT altyapısının en büyük zorluklarından birini işaret ediyor. Dizüstü bilgisayarlar, mobil cihazlar, IoT ekipmanları, bulut servisleri ve uzaktan çalışma araçlarıyla sürekli değişen ağ ortamlarında, tüm cihazları izlemek ve envanter kayıtlarını güncel tutmak giderek zorlaşıyor. Bu karmaşık sorunun yanıtı, ağ gerçekliği ile envanter kayıtları arasındaki boşluğu dolduran bir yaklaşımda yatıyor: Network Access Registry (NAR).

Bu yazıda, ağ envanteri yönetimindeki sorunları, NAR çözümünün nasıl çalıştığını, sağladığı faydaları ve pratik uygulama örneklerini detaylıca inceleyeceğiz.

Geleceğin BT Altyapısını Bugün Kontrol Edin!

Ağınızdaki kör noktaları ortadan kaldırmaya hazır mısınız? Kurumunuza özel çözüm yollarını değerlendirmek ve NAR (Network Access Registry) hakkında detaylı bilgi almak için formu doldurun, uzmanlarımız sizinle iletişime geçsin.

Kurumsal Ağ Envanteri Yönetiminde Karşılaşılan Sorunlar

Ağ envanteri yönetiminde modern kurumsal ağlarda cihaz sayısı her geçen gün artarken, bu cihazların doğru ve güncel bir şekilde envanter sistemlerinde takip edilmesi kritik bir zorluk haline geldi. Araştırmalar, kurumsal ağların ortalama %30’unda kayıt dışı cihazların bulunduğunu gösteriyor. Peki bu durum neden bu kadar yaygın?

Shadow IT: Görünmeyen Güvenlik Tehdidi

Shadow IT (gölge bt), IT departmanının bilgisi ve onayı dışında ağa bağlanan cihazları ifade eder. Bir çalışanın evden getirdiği akıllı yazıcı, onaylanmamış bir IoT cihaz ya da test amaçlı bağlanan bir sunucu… Bunların hiçbiri resmi envanter sisteminde görünmüyor olabilir.

Örnek Senaryo: Bir finans kurumunda, pazarlama departmanı IoT tabanlı bir müşteri takip sistemi satın alıyor ve IT’den izin almadan ofis ağına bağlıyor. Bu cihaz, güvenlik duvarı kurallarına tabi olmadığı için potansiyel bir siber saldırı kapısı oluşturuyor. Ancak hiçbir envanter taramasında görünmediği için, güvenlik ekipleri bu riski bile bilmiyor.

Tutarsız Envanter Verileri ve Veri Siloları

Birçok kurum, farklı kaynaklardan gelen envanter verilerini kullanır: ITSM sistemleri, CMDB (Configuration Management Database), ağ keşif araçları, manuel Excel listeleri… Ancak bu kaynaklar nadiren birbirleriyle senkronize çalışır.

Yaygın tutarsızlıklar:

- CMDB’de kayıtlı bir sunucu, ağ taramasında farklı IP adresiyle görünüyor

- Ağdan çıkarılmış bir cihaz hala envanter listesinde aktif görünüyor

- Hostname değişiklikleri manuel olarak güncellenemediği için kayıtlar yanlış

- Yeni eklenen cihazlar zamanında tespit edilemiyor ve kayıt dışı kalıyor

Manuel Envanter Süreçlerinin Sınırları

Hala birçok kurum, envanter yönetimini Excel tabloları, e-posta zincirleri ve manuel kontrollerle yürütüyor. Bu yaklaşımın ciddi dezavantajları var:

- Yüksek hata oranı: İnsan hatası kaçınılmaz.

- Düşük güncellik: Veriler hızla eskiyor.

- Yoğun iş gücü: IT ekibi zamanının büyük kısmı manuel işlere harcıyor.

- Ölçeklenebilirlik sorunu: Ağ büyüdükçe manuel yöntemler çöküyor.

🔴 Bu sorunların sonuçları ise oldukça ağır: güvenlik açıkları, denetim uyumsuzlukları, operasyonel verimsizlik ve yüksek maliyetler.

NAR'ın 4 Temel Çalışma Adımı

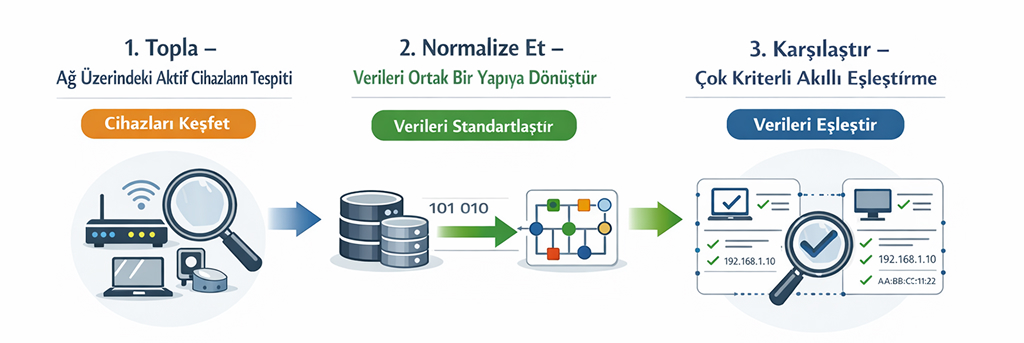

Network Access Registry, dört ana aşamada çalışır ve her aşama sistemin doğruluğunu artırır:

1.Veri Toplama – Ağ Üzerindeki Aktif Varlıkların Keşfi

İlk adımda NAR, switch, router, firewall gibi ağ cihazlarına bağlanarak ARP (Address Resolution Protocol) tablosu ve MAC adres tablosunu otomatik olarak toplar. Bu sayede ağa gerçekten bağlı olan tüm cihazların fiziksel varlığı tespit edilir. Cisco, HP, Huawei, Juniper gibi tüm büyük üreticilerin cihazları desteklenir.

Teknik detay: SSH protokolü üzerinden yapılan bu toplama işlemi, Active Directory, DNS kayıtları, DHCP sunucu logları ve diğer kimlik doğrulama sistemlerinden gelen verilerle de zenginleştirilebilir.

2. Dönüştür – Veriler Aynı Dili Konuşsun

Farklı kaynaklardan gelen veriler (CMDB, ITSM, ağ araçları, manuel listeler) farklı formatlarda olabilir. NAR, tüm bu verileri ortak bir şemaya dönüştürür: IP adresi, MAC adresi, hostname, cihaz tipi, kaynak bilgisi ve zaman damgası. Bu normalleştirme süreci, veri tutarlılığını garanti eder.

3. Eşleştirme Aşaması – Akıllı Karar Mekanizması

Bu aşama NAR’ın en kritik bileşenidir. Her keşfedilen cihaz, 3 adımlı öncelikli bir eşleştirme algoritmasından geçer:

- Adım 1 – MAC Adresi ile Eşleştirme: En güvenilir fiziksel tanımlayıcı olan MAC adresi ilk kontrol edilir. Eşleşme bulunursa → EŞLEŞTİ

- Adım 2 – Hostname ile Eşleştirme: MAC bulunamazsa hostname ile arama yapılır. Eşleşme bulunursa → EŞLEŞTİ

- Adım 3 – IP Adresi ile Eşleştirme: Son çare olarak IP adresi kullanılır (dinamik IP’ler nedeniyle güvenilirliği düşüktür). Eşleşme bulunursa → KOŞULLU EŞLEŞTİ

- Hiçbiri Bulunamazsa → EŞLEŞMEDİ: Yeni bir envanter kaydı otomatik oluşturulur ve ilgili ekiplere ticket açılır

Ek tutarlılık kontrolleri: Eşleşen kayıtlarda hostname uyuşmazlığı, IP değişikliği, cihaz tipi tutarsızlığı, işletim sistemi versiyon farkı ve son görülme tarihi aşımı gibi anomaliler de tespit edilir ve raporlanır.

4. Aksiyona Dönüştür – Otomatik İş Akışları

NAR’ın en büyük değer önerisi burada ortaya çıkar. Tespit edilen tutarsızlıklar pasif raporlar olarak kalmaz, otomatik aksiyonlara dönüşür:

- Otomatik CMDB kaydı oluşturma (“Doğrulama Bekliyor” durumunda)

- IT ekiplerine otomatik ticket açma (öncelik matrisi ile)

- Detaylı raporlama ve dashboard güncellemeleri

- ServiceNow, Jira Service Management gibi ITSM sistemleriyle REST API entegrasyonu

Network Access Registry: Kurumlara Sağladığı Stratejik Faydalar

NAR, envanter takibini bir yük olmaktan çıkarıp BT operasyonlarınız için bir güvenlik ve verimlilik kalkanına dönüştürür.

1. Güvenlik ve Risk Yönetimi

- Gölge BT Görünürlüğü: Ağa bağlanan her cihazı anında teşhis edin, yetkisiz erişimi saniyeler içinde engelleyin.

- Hızlı Müdahale: Bir saldırı anında cihazın kime ait olduğunu ve konumunu anında görerek krizi yönetin.

Örnek: Bir sağlık kuruluşunda yetkisiz bir cihazın 3 dakikada tespit edilip engellenmesi sağlandı.

2. Denetim ve Mevzuat Uyumluluğu

- Denetime Her An Hazır: KVKK, ISO 27001 ve BDDK için gereken raporları manuel uğraşmadan otomatik oluşturun.

- %95+ Envanter Doğruluğu: Manuel hataları sıfırlayın, CMDB kayıtlarınızı her zaman güncel tutun.

3. Operasyonel Verimlilik ve ROI

- %70 Zaman Tasarrufu: Manuel envanter sürecini otomatiğe bağlayarak ekibinize yılda 240 saat kazandırın.

- Maliyet Optimizasyonu: Kullanılmayan lisans ve donanımları tespit ederek bütçe israfının önüne geçin.

Network Access Registry: Sektörel Kullanım Senaryoları

🏦 Finans: Regülasyon ve Denetim Gücü

- Sorun: 50+ şubede manuel yürütülen, hatalı ve BDDK denetimine hazırlıksız envanter süreci.

- NAR Çözümü: Şube ağ cihazlarından otomatik veri toplama ve Active Directory entegrasyonu.

- Etki: Envanter doğruluğu %96’ya çıktı; ISO 27001 ve BDDK uyumlu raporlar tek tıkla hazırlandı.

🏥 Sağlık: Medikal IoT Güvenliği

- Sorun: Ağa bağlı yüzlerce MR, ultrason ve hasta monitörünün izlenememesi ve güvenlik açıkları.

- NAR Çözümü: Tüm tıbbi cihazların otomatik keşfi (network discovery) ve güvenlik duvarı kurallarına uyum denetimi.

- Etki: Hasta veri güvenliği koruma altına alındı; firmware güncellemeleri otomatiğe bağlandı.

🚀 E-Ticaret: Dinamik Ölçeklenme

- Sorun: Her ay eklenen onlarca sunucunun manuel takibinin imkansız hale gelmesi.

- NAR Çözümü: Cloud ve yerleşik (on-prem) altyapının birleşik, anlık görünümü.

- Etki: DevOps ekiplerine gerçek zamanlı veri sağlandı; büyüme hızında hiçbir cihaz kayıt dışı kalmadı.

NAR Hakkında Doğru Bilinen Yanlışlar

Netleşelim: NAR ne yapar, ne yapmaz?

- ITSM/CMDB Katili Değildir: Mevcut sistemlerinizin yerine geçmez; aksine onları doğru veriyle besleyerek güçlendirir.

- Güvenlik Duvarı Değildir: Cihazları engellemez; ağdaki her varlığı tespit eder ve raporlar, kararı size bırakır.

- Performans İzleme Aracı Değildir: Bant genişliği veya hız ölçmez; odağı tamamen cihaz varlığı ve sahipliğidir.

- Marka Bağımlısı Değildir: Cisco, HP, Huawei gibi farklı üreticilerle uyumludur; ekosistem bağımsız çalışır.

NAR Başarı Karnesi: Performansı Nasıl Ölçeriz? (KPI)

NAR yatırımınızın başarısını, somut verilerle takip edin:

- Doğruluk Oranı: Envanter verisinin gerçekle eşleşme oranı (Hedef: %95+).

- Keşif Hızı: Yeni bir cihazın radara yakalanma süresi (Hedef: <15 dk).

- Gölge BT Yakalama: Kayıt dışı cihazların tespit edilme yüzdesi.

- Operasyonel Kazanım: Envanter yönetimi için harcanan manuel süredeki azalma.

Sonuç: Statik Listelerden Dinamik Yönetime

Günümüzde ağ envanteri bir “dosya” değil, yaşayan bir “süreçtir”. Network Access Registry (NAR), ağınızı tek gerçeklik kaynağı (Source of Truth) olarak kabul eder ve her an güncel tutar.

NAR ile elde edeceğiniz net kazanımlar:

- Proaktif Güvenlik: Göremediğiniz riski kontrol edemezsiniz; NAR ile her noktayı görün.

- Regülasyon Uyumu: Denetimlerde sürprizlere yer bırakmayın.

- Maksimum Verimlilik: Ekibinizi manuel işlerden kurtarıp inovasyona odaklayın.